Doorzoek de gemeenschap

Toont resultaten voor tags 'ransomware'.

1 resultaat gevonden

-

NCC Rapport Treat Pulse aanvallen februari

Eater voegde een een nieuwsbericht toe onder Nieuwsberichten

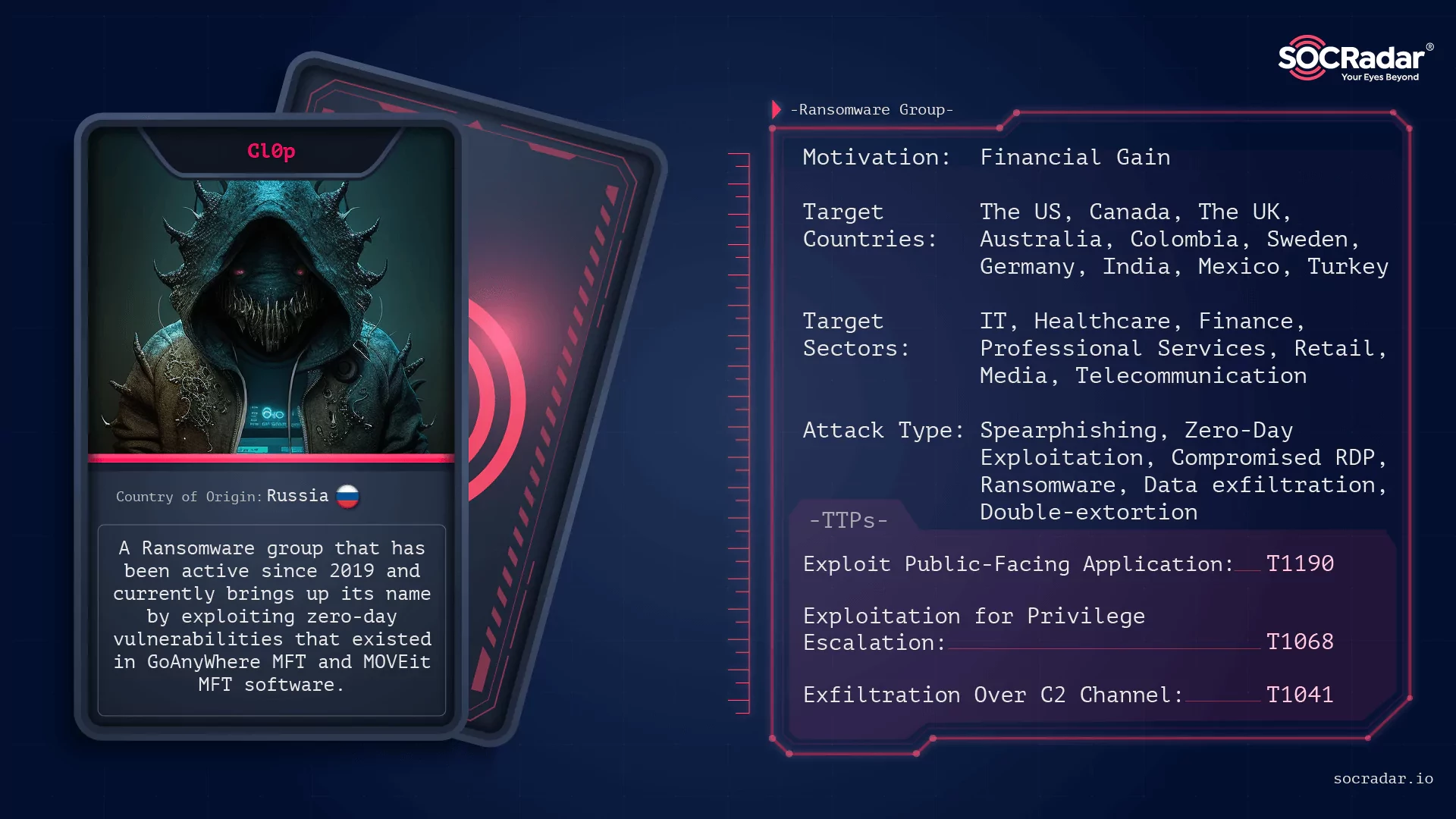

Heropleving van Clop Stimuleert Ransomware-aanvallen in Februari De exploitatie van twee nieuwe kwetsbaarheden in een populaire bestandsoverdrachtservice heeft geleid tot een aanzienlijke toename van de Clop-ransomwaregroep in februari, aldus NCC. In februari 2025 steeg het aantal ransomware-aanvallen met maar liefst 50% ten opzichte van januari, waarbij bijna 40% van deze aanvallen kan worden toegeschreven aan de heropleving van de Clop/Cl0p-groep, volgens het nieuwste maandelijkse Threat Pulse-rapport van de NCC Group. Gedurende de vier weken van 1 tot 28 februari registreerde NCC 886 ransomware-aanvallen, een stijging van 590 in januari en 403 in dezelfde periode vorig jaar. De aandeel van Clop in dit totaal was “ongewoon” hoog, als directe gevolg van een massale publiciteitscampagne waarin slachtoffers van de aanvallen via twee zero-day-exploits in de Cleo-bestandsoverdrachtsoftware aan de schandpaal werden genageld. Zoals cybercriminaliteitswatchers weten, staat de Clop-groep bekend om het gericht zoeken naar en exploiteren van bestandsoverdrachtservices. In 2023 organiseerden ze een massale hack van gebruikers van de MOVEit-service van Progress Software, wat destijds een vergelijkbaar effect had. NCC merkt echter op dat Clop ook bekend staat om het overdrijven van hun claims om meer aandacht te trekken. Hoewel er geen twijfel bestaat dat ze een zeer agressieve dreiging vormen, kunnen de gepresenteerde cijfers gemanipuleerd zijn. Desondanks overtrof de groep haar dichtstbijzijnde concurrenten aanzienlijk, waarbij RansomHub 87 aanvallen uitvoerde, Akira 77 en Play 43. “Het aantal ransomware-slachtoffers bereikte in februari recordhoogtes, met een stijging van 50% in vergelijking met januari 2025, waarbij Cl0p de leiding nam,” aldus Matt Hull, hoofd dreigingsintelligentie bij NCC. “In tegenstelling tot traditionele ransomware-operaties was Cl0p's activiteit niet gericht op het versleutelen van systemen – het ging om grootschalige datadiefstal.” “Door onopgeloste kwetsbaarheden in veelgebruikte bestandsoverdrachtsoftware te exploiteren, vergelijkbaar met wat we zagen met MoveIT en GoAnywhere, konden ze gevoelige informatie exfiltreren en zullen ze nu druk uitoefenen op slachtoffers om te betalen. Deze verschuiving naar datadiefstal en afpersing wordt de standaardstrategie voor ransomwaregroepen, waardoor ze meer organisaties kunnen targeten en hun onderhandelingspositie kunnen maximaliseren,” voegde hij eraan toe. De aanvallen van Clop op Cleo werden uitgevoerd via twee veelvoorkomende kwetsbaarheden en blootstellingen (CVEs), die zijn gecategoriseerd als CVE-2024-50623 en CVE-2024-55956. De eerste maakt het mogelijk om schadelijke bestanden naar een server te uploaden die vervolgens kan worden uitgevoerd voor het verkrijgen van remote code execution (RCE). Dit probleem ontstaat door een onjuiste behandeling van bestandsuploads in de Autorun-directory, die kan worden geëxploiteerd door een op maat gemaakte aanvraag te verzenden om bestanden op te halen of om schadelijke bestanden te uploaden. De tweede kwetsbaarheid maakt RCE mogelijk via Autorun, waardoor niet-geauthenticeerde gebruikers willekeurige Bash- of PowerShell-opdrachten op de host kunnen importeren en uitvoeren met de standaardinstellingen van de Autorun-directory. Deze fout stelt een aanvaller ook in staat om modulaire Java-backdoors te implementeren om gegevens te stelen en lateraal te verplaatsen. Patches zijn beschikbaar voor beide kwetsbaarheden, maar volgens NCC blijven veel organisaties die Cleo gebruiken kwetsbaar vanwege vertraagde updates of onvoldoende mitigaties. Politieke Chaos en de Focus van Bedreigers op de VS Opmerkelijk in de gegevens van NCC deze maand was de omvang van ransomware-aanvallen die gericht zijn op doelwitten in de VS – met Noord-Amerika goed voor 65% van de waargenomen incidenten, vergeleken met 18% in Europa en 7% in Azië. In november vorig jaar meldde het NCC Threat Pulse-rapport vergelijkbare statistieken en werd het hoge aantal aanvallen toegeschreven aan het chaotische geopolitieke landschap. Deze trend lijkt alleen maar aan kracht te winnen sinds president Trump in januari 2025 terugkeerde naar het Witte Huis, wat tegelijkertijd de druk op Iran opvoerde om zijn nucleaire ambities te beperken en leidde tot een aanzienlijke verslechtering van de relaties tussen de VS en Oekraïne, naast een dooi in de houding ten opzichte van het Russische regime. NCC merkte op dat het aanzienlijke “kansen” voor bedreigers in zowel Iran als Rusland zag om te profiteren van de snel veranderende Amerikaanse politiek. In het geval van Iran suggereerde het dat Teheran mogelijk zijn door de staat gesteunde cybercapaciteiten zou uitbreiden en nauwere banden met China zou zoeken; terwijl in Europa het Russischsprekende cybercriminaliteits-ecosysteem mogelijk zijn targeting van Amerikaanse slachtoffers zou kunnen verlichten als de dooi aanhoudt. Maar voor nu blijven Russischsprekende ransomwaregroepen de Amerikaanse doelwitten aanvallen en, op korte termijn, signaleert NCC aanzienlijke zorgen over de dramatische bezuinigingen die door het Department of Government Efficiency (DOGE) worden doorgevoerd. Deze bezuinigingen, gepresenteerd door Trump als een aanval op de verspilling in Washington DC, hebben al geleid tot duizenden ontslagen van overheidsmedewerkers, onder leiding van tech-oligarch Elon Musk. NCC gaf aan dat zowel financieel als geopolitiek gemotiveerde bedreigers waarschijnlijk van plan zijn om te profiteren van de verwarring en verstoring die waarschijnlijk hebben geleid tot aanzienlijke afwijkingen van de normale cyberstandaarden en -processen binnen de federale overheid. Stress en onzekerheid verhogen ook het risico van disruptieve aanvallen en leiden tot interne bedreigingen. Verontrustend is dat een 19-jarige DOGE-medewerker met hoog niveau toegang tot gevoelige overheids-IT-systemen ook werd aangetroffen als een voormalig lid van een cybercrimineel netwerk dat bekendstaat als The Com. NCC merkte op dat de Amerikaanse Huiscommissie voor Toezicht en Overheidsherformering had opgeroepen tot het stopzetten van de activiteiten van DOGE en waarschuwde voor “roekeloze minachting van kritieke cyberbeveiligingspraktijken.”