WannaCry-ransomware heeft killswitch - Per toeval ontdekt door onderzoeker

Een beveiligingsonderzoeker van MalwareTech heeft een killswitch gevonden in de Wana Decrypt0r 2.0-ransomware die op vrijdag zich als een lopend vuurtje over heel de wereld verspreidde. Een domeinnaamregistratie ten koste van tien dollar bleek de sleutel.

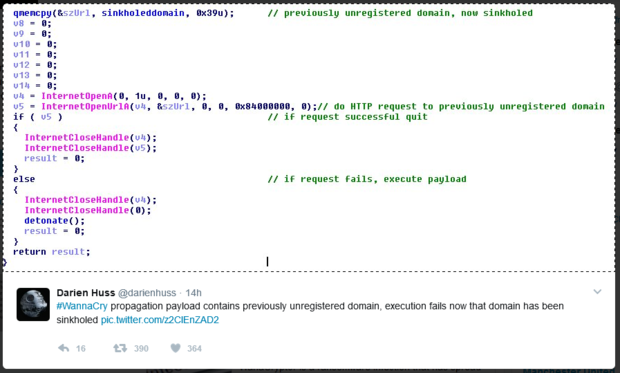

De onderzoeker achter het Twitteraccount van MalwareTech was door de code van de ransomware heen aan het grasduinen en ontdekte de regel waar staat dat de ransomware contact zoekt met een domeinnaam bestaande uit een wirwar van tekens. Dit domein was niet geregistreerd en de onderzoeker besloot het op zijn naam te zetten. Volgens The Guardian kostte dat een tientje. Daarna pas bleek dat dit de killswitch was waardoor de ransomware zijn verspreiding stopzet. "Ik zal toegeven dat ik er niet van bewust was dat de malware zou stoppen als ik de domeinnaam registreerde, dus het was per ongeluk," stelt hij op Twitter.

De onderzoeker benadrukt dat de verantwoordelijken de aanval gewoon weer in zouden kunnen zetten door deze regel code aan te passen en de ransomware opnieuw in het wild los te laten. Het is dus zaak om het Windows-beveiligingslek in kwestie zo snel mogelijk te dichten met de daarvoor ontwikkelde update MS17-010.

Microsoft heeft door de agressiviteit van de ransomware ook besloten om een beveiligingsupdate uit te brengen voor besturingssystemen die al langer niet meer ondersteund worden. De patch in kwestie, KB4012598 , is ook beschikbaar voor Windows XP, Windows XP Embedded, Windows Server 2003 en Windows Server 2008. Windows 10 was van zichzelf al niet kwetsbaar.

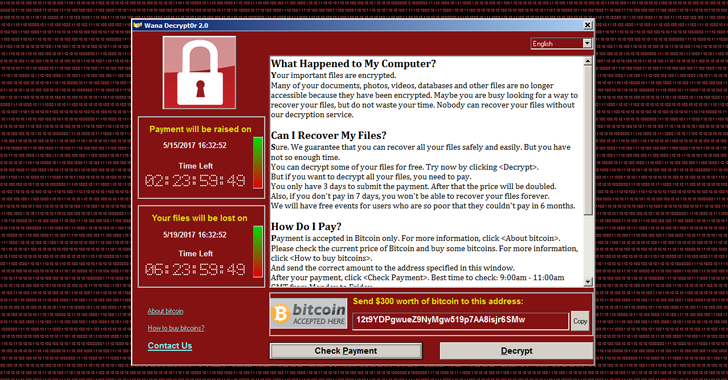

De registratie van de domeinnaam, die nu dient als sinkhole, zet alleen de verdere verspreiding van 'WannaCry' stop. Computers die al geïnfecteerd zijn en waarvan de bestanden dus versleuteld zijn, komen er nog niet zo makkelijk van af. Daar is het nog steeds wachten op bijvoorbeeld een decryptietool of het terugzetten van een backup. De 300 dollar aan losgeld in Bitcoin betalen is natuurlijk ook een optie, maar deze wordt afgeraden.

De ransomwarecampagne van Wana Decrypt0r 2.0, ook wel WannaCry genoemd, gebruikt NSA-exploits die de Shadowbrokers eerder dit jaar vrijgaven. Het offensief begon op vrijdagmiddag. Aanvankelijk leek het een gerichte aanval te zijn op Engelse ziekenhuizen en verscheidene bedrijven en instellingen in Spanje. Later werd echter duidelijk dat de ransomware zich over de hele wereld verspreidde. Ook in Nederland vinden infecties plaats, zo is te zien op een kaart van MalwareTech op The New York Times. Het contactformulier op de website van Politie.nl was uit voorzorg tijdelijk buiten werking gezet.

Note Trizomu: Het originele artikel met alle reacties kan u bekijken op de pagina van de bron via https://tweakers.net/nieuws/124635/beveiligingsonderzoeker-vindt-per-toeval-killswitch-voor-ransomwarecampagne.html

bewerkt door Trizomu

-

1

1

Aanbevolen reactie

Doe je mee?

Je kunt nu een bericht plaatsen en je later registeren. Als je al een account hebt, kun je je hier aanmelden.

Note: Your post will require moderator approval before it will be visible.